Rynek podsłuchów rozwija się bardzo prężnie, lecz profesjonalny sprzęt jest tylko w zasięgu służb i bardzo bogatych ludzi dla których pracują tzw. byłe służby. To co jest dostępne dla zwykłego Kowalskiego nie jest jakoś super finezyjne, ale przy posiadanej wiedzy operacyjnej można zrobić tym robotę i to nie złą. Bez takiego przygotowania i doświadczenia można liczyć bardziej na szczęście niż sukces misji. Co do wykrywania podsłuchów sugeruję zapłacić profesjonalistom, by przeszukali i zabezpieczyli dom lub firmę. Posiadając nawet dobrej klasy sprzęt, samemu można nie znaleźć urządzeń inwigilacyjnych. Tu 50% to sprzęt, a drugie 50% to doświadczenie.

Z Arkadiuszem Surmińskim, licencjonowanym prywatnym detektywem – rozmawia Anna Ruszczyk.

Przeszliśmy przez jedną z największych afer podsłuchowych, dzięki której dowiedzieliśmy się między innymi jak bardzo politykom nie zależy na Polsce, jakiego kwiecistego języka używają na co dzień oraz jakie potrawy na koszt państwa pieszczą ich podniebienia. A jak to wygląda na co dzień, kto i kogo podsłuchuje najczęściej?

Moim zdaniem najwięcej podsłuchów używa się w tzw. „aparacie Państwa”. A kto kogo podsłuchuje to już nie do mnie pytanie. Myślę, że każdy kto ma pobieżną wiedzę nie tylko o naszej historii to sobie sam odpowie na pytanie. Historia kołem się toczy. Podsłuchy przemysłowe są na drugim miejscu, a na samym końcu tak zwana rogacizna, czyli zwykły Kowalski. Nie wiem jak sklasyfikować biały wywiad. Może jest na pierwszym miejscu, w końcu ważne jest jakie są i jakie mają być nastroje społeczeństwa. Proszę pamiętać, że do pewnych informacji mają dostęp tylko nieliczni.

Jakie czynniki wpływają na to, że podsłuch jest legalny, bądź nielegalny?

Zależy czy zdobyta wiedza ma być wiedzą operacyjną czy procesową. Po ostatnich zmianach to tzw. służby mogą już prawie wszystko. Legalny podsłuch to możemy sobie sami we własnym domu założyć i poinformować o tym na piśmie współlokatorów. Wtedy będzie legalny i nie złamiemy żadnego paragrafu.

Kiedy podsłuchy weszły do biznesu? Czy firmy są przygotowane na ochronę przed nielegalnymi podsłuchami?

Podsłuchy są tak stare jak świat. Człowiek zawsze chciał wiedzieć co słychać u szeroko pojętej konkurencji. Czy firmy są przygotowane? Część firm poczyniła już pewne kroki, lecz brakuje im jeszcze wiedzy w tym temacie. Prawdziwe bezpieczeństwo to nie tylko sprzęt i procedury. Pozostaje jeszcze najbardziej zawodny element – człowiek.

Czy pracodawcy mają prawo inwigilować pracowników? Czy właściciel firmy obawiając się braku lojalności ze strony pracowników może stosować środki inwigilacji?

Może, lecz tylko za pisemną zgodą i wiedzą pracowników. W tym celu muszą być wpisane konkretne aneksy do umowy o pracę i muszą być przekazane informacje, iż w budynku istnieje monitoring np. audio-wizualny. Oczywiście monitoring nie powinien obejmować takich miejsc jak toalety lub przebieralnie.

Jakie koszty ponoszą ludzie biznesu, których dane, informacje wyciekają do konkurencji lub opinii publicznej?

Statystyki są przerażające, choć wydaje się jakby ich nikt nie czytał. Proszę pamiętać, że dobrze wykradziona informacja ma być wykradziona dyskretnie, bez wiedzy dla okradzionej. Koszty wycieku informacji są dość duże, lecz nikt się później nie przyznaje, że to właśnie z tego miejsca zostały wykradzione, ponieważ obniża to wiarygodność danej firmy czy instytucji.

Z Pana doświadczenia, jak często w Polsce zdarza się, że osoby zlecające założenie podsłuchów wykorzystują nagrania w celach szantażu? Czy tego typu zdarzenia zgłaszane są na policję, czy raczej ofiary starają się samodzielnie rozwiązać problem z różnym skutkiem?

Nikt z nas, profesjonalistów nie będzie zakładał podsłuchów. Za dużo możemy stracić, zwłaszcza markę i opinię na którą pracuje się latami. Do takich rzeczy osoby chcące zdobyć dane informacje wynajmują ludzi, którzy nie mają problemów z takim postępowaniem. Nie są to detektywi, ani osoby noszące kiedyś mundur. Są to raczej osoby wątpliwej uczciwości w każdą ze stron. Ludzie okradzeni z informacji zgłaszają takie sytuacje na Policję, lecz są to trudne do udowodnienia sprawy – szczególnie nie mając żadnego śladu (dowodu) na zaistniałą sytuację.

Jak rozwija się rynek podsłuchów? W jaki sposób technologie ułatwiają z jednej strony montaż podsłuchów, z drugiej ich wykrywanie?

Rynek podsłuchów rozwija się bardzo prężnie, lecz profesjonalny sprzęt jak zawsze jest tylko w zasięgu służb i bardzo bogatych ludzi dla których pracują tzw. byłe służby. To co jest dostępne dla zwykłego Kowalskiego nie jest jakoś super finezyjne, ale przy posiadanej wiedzy operacyjnej można zrobić tym robotę i to nie złą. Bez takiego przygotowania i doświadczenia można liczyć bardziej na szczęście niż sukces misji. Co do wykrywania podsłuchów sugeruję zapłacić profesjonalistom, by przeszukali i zabezpieczyli domy lub firmy. Samemu posiadając nawet dobrej klasy sprzęt można nie znaleźć urządzeń inwigilacyjnych. Tu 50% to sprzęt, a drugie 50% to doświadczenie.

Załóżmy, że jestem Prezesem dużej firmy. Nieustannie rozmawiam przez telefon, jeżdżę samochodem, biorę udział w mniej lub bardziej oficjalnych spotkaniach. Aż pewnego dnia odnoszę wrażenie, że jestem podsłuchiwana. Jakie mogą być pierwsze symptomy wskazujące na to, że Ktoś ma na mnie ucho?

Ja z moją wiedzą używam tzw. bezpiecznego telefonu z szyfrowaną transmisją i treścią. Zabezpieczonego samochodu w różnego rodzaju pułapki do wykrycia tzw. cichego wejścia do instalacji lub zdjęcia już zainstalowanego sprzętu. Zaufani sprawdzeni ludzie z najbliższego otoczenia, regularnie sprawdzany gabinet, pokój narad i bezpieczny pokój. Zabezpieczona firma i sprawdzani regularnie ludzie, systemy teleinformatyczne, alarmowe itd. Bezpieczeństwo to proces i świadomość, a nie raz kupiony sprzęt. Co do symptomów takich sytuacji to już trzeba podjąć pewne działania kontrwywiadowcze, choć nie tylko.

Dlaczego nie powinnam szukać ofert wykrywania podsłuchów na żadnym komputerze, którego używam?

To bardzo proste, bo jeżeli naprawdę jesteś „robiona” i to przez profesjonalistów, to będziesz miała ucho na wielu płaszczyznach. Telefon, komputer, samochód, dom, praca. Jeżeli napastnik zobaczy, że szukasz takich ofert z własnego telefonu we własnym samochodzie lub z własnego komputera, to jest to dla niego wyraźny sygnał, że został lub zostanie zdemaskowany. Dlatego jak masz takie podejrzenia, to przyjdź, umów się na spotkanie, a nie pisz lub nie dzwoń.

Czy można w stu procentach uchronić się przed podsłuchiwaniem?

Tak w bezpiecznym pokoju w kancelarii tajnej w pilnie strzeżonej jednostce wojskowej. Do momentu wyjścia wszystkich rozmówców z pomieszczenia. A tak na poważnie można i trzeba procedury oraz dostępny sprzęt używać, aby zminimalizować lub w pełni wykluczyć możliwość wycieku informacji. W dalszym ciągu w Polsce nie mamy kultury dbania o własne interesy.

Podsłuchy to jeden z kanałów, którymi mogą wyciekać nasze informacje. Czy równie niebezpieczne jest przechwytywanie danych z naszego komputera? Jakie dane mogą być w zainteresowaniu cyberprzestępców?

Zależy kim jesteśmy i o jakich przestępcach mówimy. Mamy w ofercie tzw. bezpieczny komputer. Jest to usługa polegająca na zabezpieczeniu wszystkich elementów infrastruktury sieciowej tak, by uniemożliwić kradzież danych z naszego systemu. Dane cyfrowe jest to osobny bardzo ważny dział, gdzie można przejąć czyjeś dane, które mogą być bardzo istotne. Mówię tutaj o zabezpieczeniu komputera sprzętowo, systemu oraz reszty infrastruktury, tak, aby nawet dostanie się do sprzętu fizycznie nie pozwoliło na wyjęcie danych na nim zawartych. Dane jakie są w zainteresowaniu cyberprzestępców to dane personalne, dane logowania do banków, portali. Dlaczego? Żeby posłużyć się czyjąś tożsamością. Później okaże się, że przelew był z Pani komputera i adresu IP za pomocą Pani danych autoryzacyjnych. Jednym słowem trzeba dbać o swoje dane w internecie i nie tylko.

Jak można ochronić się przed włamaniem do systemu? Czy dostępne na rynku oprogramowanie jest wystarczającą ochroną dla naszych danych?

Tu wracamy do poprzedniego pytania. Trzeba posiadać legalne systemy z legalnymi i umiejętnie skonfigurowanymi systemami bezpieczeństwa typu „internet security”. Do tego bezpieczny i dobrze zabezpieczony router. Wtedy można czuć się dużo bezpieczniej, lecz nic nie zastąpi logicznego myślenia. W internecie jest mnóstwo fake`ów, które wstrzykują skrypt, który wykona określony kod i później mamy np. zaszyfrowane dane czy wykradzione wszystkie zapisane hasła w przeglądarkach.

Na czym polega przełamywanie zabezpieczeń informatycznych i co to są słabe punkty informatyczne?

Słaby punkt to taki gdzie najłatwiej lub najszybciej dostaniemy się do żądanej informacji. Na przykład chcę wykraść Pani hasło do maila. Mogę skryptem wykraść je będąc przy Pani komputerze, ale mogę nigdy nie być przy Pani sprzęcie, lecz mam dostęp do infrastruktury sieci, wpinam się w sieć i przechwytuję pakiety. Następnie z nich wyciągam hasła i to wszystkie, nie tylko Pani. Można zainstalować na komputerze sprzętowy lub programowy keylogger i również przechwycić wpisywane przez Panią znaki. Możliwości jest więcej tutaj przedstawiłem najbardziej popularne.

Na czym polega szpiegostwo komputerowe i sabotaż komputerowy?

Polega to na wykradzeniu informacji lub przejęciu kontroli nad komputerem. Dostając się do czyiś prywatnych danych, na przykład zdjęcia ze skrywaną od lat kochanką ze wspólnych wyjazdów. Szantażysta mając takie dane może Nas szantażować bez najmniejszego problemu. Przykładowo będąc Prezydentem Miasta należy szczególnie dbać o tak delikatne dane. Kolejnym problemem są tajemnice firmy, projekty, strategia, receptury. Wykradając takie dane można wyprzedzić konkurencję. Sabotaż – najlepszym przykładem ostatnich miesięcy są wirusy tylu ransomware zwane potocznie cryptolokerami. Jeżeli do domeny danej firmy dostanie się taki kod i nie zostanie od razu wykryty to dane całej firmy będące w obrębie jednej szeroko pojętej sieci zostaną zaszyfrowane. Żeby odszyfrować dane należy zapłacić okup, by otrzymać klucz deszyfrujący nasze dane. Metoda bardzo pomysłowa, przy czym sami nie odszyfrujemy danych, ponieważ cześć klucza szyfrującego jest u przestępcy. Ponadto klucz jest unikatowy dla każdej maszyny, co za tym idzie trzeba zapłacić za każdy komputer osobno. Metoda na dziś genialna. Nie da się odszyfrować danych nawet znając algorytm nie mając całości klucza.

Czy dowód elektroniczny może być dowodem w postępowaniu procesowym?

Może być dowodem jak najbardziej. W dzisiejszych czasach coraz więcej przestępstw ma charakter śladów również elektronicznych. Tym właśnie zajmują się między innymi policjanci do walki z tzw. cyberprzestępcami lub po prostu oszustami internetowymi oraz technicy z laboratorium policyjnego w ustalaniu cyfrowego materiału dowodowego. W cywilu również są firmy, które pracują dla organów ścigania, firm, instytucji, aby wykazać wykradanie przez pracownika danych firmy. Każdy materiał dowodowy w tym cyfrowy musi zostać zabezpieczony w odpowiedni sposób. W informatyce śledczej do tego celu służą tak zwane kopiarki binarne wyposażone w blokery zapisu, by w najmniejszy nawet sposób nie wpłynąć na zabezpieczany materiał.

Z jakimi problemami związanymi z ochroną informacji muszą sobie poradzić instytucje państwowe? Jakie luki zawierają ich strony?

Instytucje muszą sobie przede wszystkim poradzić z bezpieczeństwem i przetwarzaniem przez nie informacji. Bezpieczeństwo to nie tylko atak z zewnątrz, to również uszczelnienie systemu przed wyciekiem informacji od środka przez na przykład skorumpowanego pracownika. Jakie luki zawierają strony państwowe? Nie wiem, ale należy położyć nacisk na szkolenia administratorów bezpieczeństwa i programistów tych systemów oraz na ich wynagrodzenia.

Jakie Pana zdaniem służby są najbardziej narażone na ataki ze strony hakerów? I czy stosowane przez nich zabezpieczenia są wystarczające?

Zacznijmy od nazewnictwa. Utarło się, że hakerzy to ci źli, a tak naprawdę to błędne od lat nazewnictwo. Źli to są crackerzy, a nie hakerzy. Niektórzy koledzy poczuliby się obrażeni tym stwierdzeniem. Haker jest to superinteligentny człowiek o szerokiej wiedzy nie czyniący zła, tak po prostu. Wielu z nich pracuje dla służb. Wszystkie służby są narażone na ataki, nie tylko wojsko czy policja. Żeby sparaliżować system nie zawsze trzeba wysadzać budynki. Wystarczy unieruchomić infrastrukturę administracji, aby było spore zamieszanie. Czy zabezpieczenia są wystarczające? Nie mam wiedzy, aby na to odpowiedzieć, mam nadzieję że tak. Jest to bardzo ważne w naszym wspólnym szeroko pojętym interesie.

Lata przestępców czerpiących zyski z haraczy, wymuszeń, porwań dla okupu przeszły do lamusa. Po co brudzić ręce, skoro można popełniać przestępstwa nie bijąc nikogo kijem w lesie. Przestępczość „białych kołnierzyków”, przestępstwa podatkowe, bankowe, ubezpieczeniowe, pedofilia. Czy Pana zdaniem polscy śledczy są przygotowani do wykrywania i zwalczania tego rodzaju przestępczości?

Bardzo ważne pytanie. Tak są przygotowani. Dzisiejsze Wojsko i Policja to nie to, co było jeszcze 10 lat temu. Dziś to wysoce przeszkolona kadra dysponująca supernowoczesnym sprzętem, o czym miałem okazję się przekonać nie dalej niż w dniu pisania tego artykułu. Liczę na to, że będzie jeszcze lepiej i nie zabraknie pieniędzy oraz ludzi chcących pracować w dobrej sprawie nie zawsze za wysokie wynagrodzenie.

Gangsterzy namierzeni, w popłochu zaczyna się kasowanie danych, niszczenie informacji, sprzętu. Jakie są szanse na odzyskanie przez organy ścigania utraconych informacji?

Bardzo duże, przestępcy nadal nie posiadają takiej wiedzy jak organy ścigania. Gorzej jest jak pracuje dla nich ktoś w odpowiednią wiedzą. Co do odzyskiwania skasowanych danych lub zniszczonego sprzętu jak już wspominałem Polska Policja dysponuje własnymi laboratoriami informatyki śledczej i głównym laboratorium w Łodzi. Tam pracują najbardziej tęgie technicznie umysły w służbie, potrafią ze sprzętu wyciągnąć naprawdę dużo. Policja to nie firma i nie wszystkim mogą się chwalić na forum, ale mogę tylko powiedzieć, że jest czym.

W jakim kierunku Pana zdaniem będzie się rozwijało szpiegostwo informacyjne w Polsce? Czy zmienią się metody podsłuchów, inwigilacji, czy technologia ułatwi przestępcom działanie w sferze wirtualnej?

Moim zdaniem podsłuchy jaki i wymuszenia będą szły w kierunku ukrycia w internecie. Z jednej strony daje to pewną „anonimowość” z drugiej zaś zostawia ślady. Stara szkoła mówi, że zawsze najlepszym źródłem informacji jest człowiek. Cała elektronika dookoła jest tylko elementem pomocniczym. Niestety internet ułatwia przestępcom działanie na większą skalę, ale metody ścigania są coraz doskonalsze. Jak zawsze jest to odwieczny wyścig dobra ze złem.

Dziękuję za rozmowę

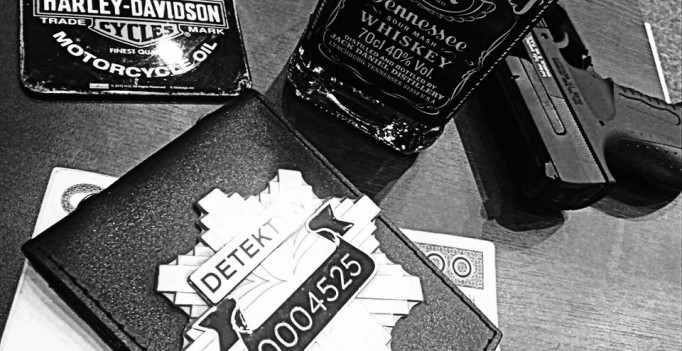

Arkadiusz Surmiński – Licencjonowany Prywatny Detektyw. Studia WSI na wydziale informatyki. Tytuł technika wydział elektroniczny. Służba 2 korpus łączności JW4406. Od 2008 roku własna działalność. Laboratorium odzyskiwania danych SURMINSKI.PL.Sklep detektywistyczny SZPIEGOSTWO.COM. Specjalizacje: wykrywanie podsłuchów, budowa sprzętu, bezpieczeństwo IT. Prywatnie pasjonat podróży na motocyklach oraz fotografia.